La cybersécurité fait partie des métiers phares de l’informatique. À mesure que la technologie progresse, les risques associés augmentent, exposant les individus, les entreprises et les gouvernements à de multiples menaces. Cet article vise à offrir une vue d’ensemble des composantes essentielles de la cybersécurité, des risques encourus et des bonnes pratiques pour se protéger efficacement.

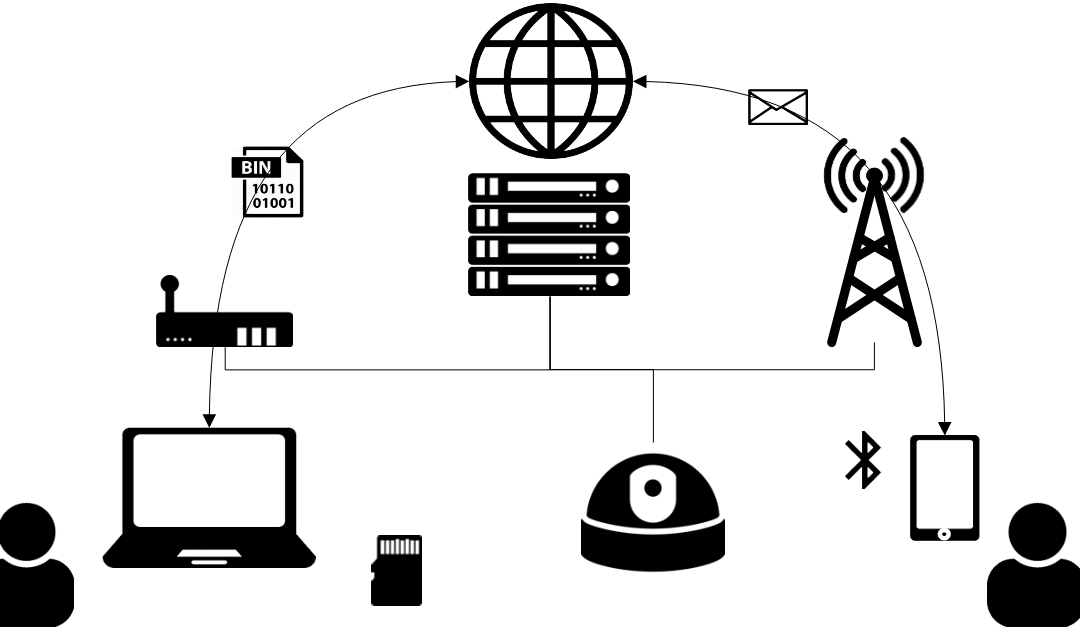

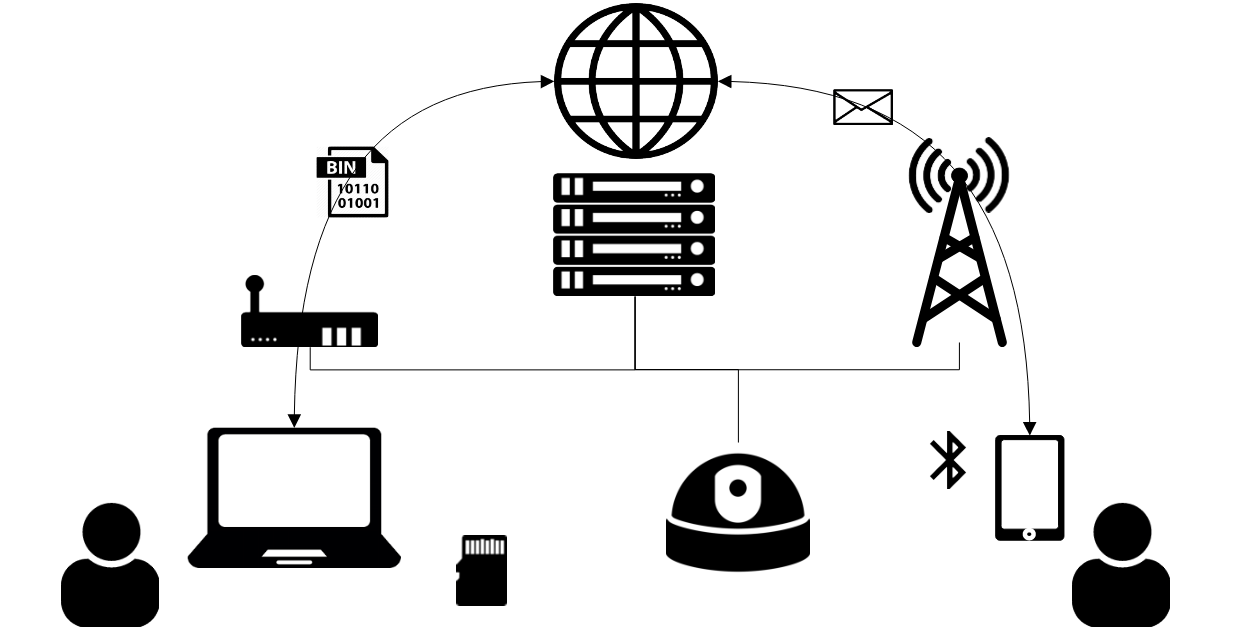

Le cyberespace et ses composantes

Dans l’écosystème numérique, le cyberespace est l’infrastructure invisible reliant des milliards d’appareils à travers le monde. Cette interconnexion, bien qu’elle offre des opportunités considérables, devient également une porte ouverte aux attaques. Pour mieux protéger cet environnement, il est crucial d’en comprendre les composantes et les technologies sous-jacentes.

Le cyberespace inclut divers appareils, souvent connectés, qui interagissent entre eux :

- Ordinateurs et serveurs : éléments centraux pour le stockage et le traitement de données.

- Smartphones : sources de données personnelles et professionnelles sensibles.

- Modems et routeurs : points d’entrée vers les réseaux.

- Objets connectés (IoT) : montres, caméras, jouets, appareils ménagers intelligents.

Ces appareils se connectent via différentes technologies de communication

- WiFi et Bluetooth : solutions sans fil pratiques, mais vulnérables si mal sécurisées.

- Ethernet : réseau filaire offrant une stabilité accrue.

- Ondes radio : utilisés pour la communication à distance (RF, LoRa, etc.).

Ce sont l’ensemble de ces appareils que les cyberattaquants vont cibler afin d’atteindre des individus, des groupes, des sociétés ou des états. La diversité des appareils et des technologies de communication élargit la surface d’attaque potentielle, ce qui renforce l’importance de leur sécurisation.

Motivations et risques des cyberattaques

La compréhension des motivations des cyberattaquants et des risques encourus est essentielle pour évaluer la gravité des menaces et justifier les efforts de protection.

- Motivations financières : vol de données bancaires, rançons, ou revente d’informations personnelles.

- Espionnage : ciblant entreprises et gouvernements pour obtenir des informations stratégiques.

- Hacktivisme : actes de sabotage ou de revendication politique et sociale.

- Vengeance : représailles personnelles ou professionnelles.

- Apprentissage : tests des compétences pour gagner en reconnaissance dans des cercles de hackers.

Les hackers vont chercher à récupérer des données personnel (mot-de-passe, fichiers, base de données, etc.) pour avoir accès à d’autres appareils ou services, pour modifier ces données, chiffrer et demander une rançon ou bien encore vendre les données

Les conséquences des cyberattaques que ce soit des individus ou des groupes

- Perte financière : interruption d’activité, vol d’argent ou coûts de réparation.

- Atteinte à la réputation : exposition de failles ou de données sensibles.

- Indisponibilité des systèmes : rendant les services inaccessibles à long terme.

- Destruction matérielle : causée par des logiciels malveillants ou des surcharges physiques.

Les cyberattaques peuvent avoir des conséquences dramatiques, tant sur le plan économique que social, et nécessitent une vigilance accrue pour réduire les risques.

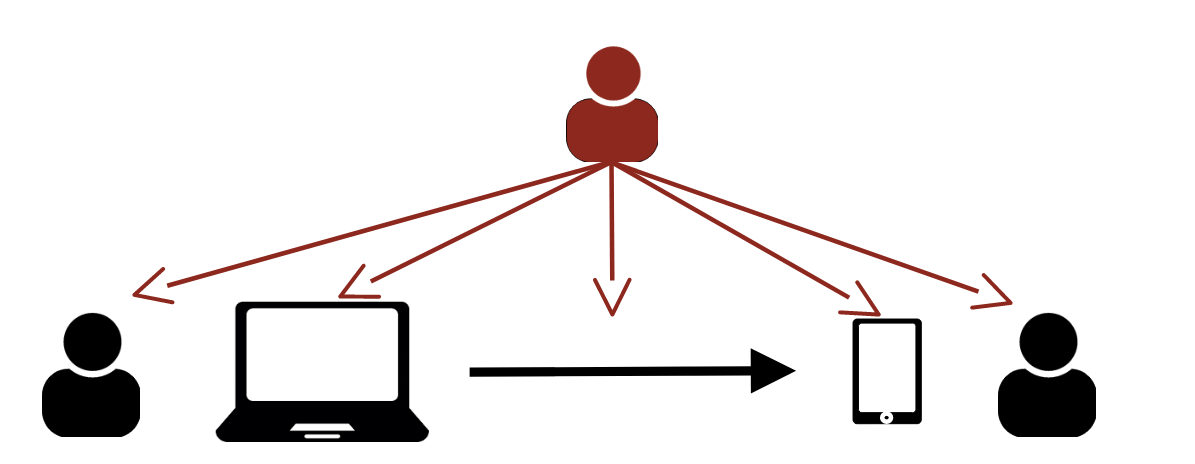

Les différents types d’attaques

Les cyberattaques se classent en deux catégories principales : les attaques directes, où les systèmes eux-mêmes sont ciblés, et les attaques indirectes, où les utilisateurs ou partenaires deviennent le maillon faible.

Attaques directes

- Virus : altèrent le fonctionnement des programmes.

- Rançongiciels (Ransomware) : chiffrent les données pour exiger une rançon.

- Ver informatique : se réplique et se propage sans intervention humaine.

- Attaques DDoS (Déni de Service Distribué) : rendent un site ou un service inaccessible.

- Logiciels espions (Spyware) : capturent des données comme des frappes clavier ou des captures audio/vidéo.

- Chevaux de Troie (Trojan) : infiltrent les systèmes pour permettre un contrôle externe.

Attaques indirectes

- Ingénierie sociale : manipulation psychologique pour subtiliser des données sensibles.

- Phishing : hameçonnage par des faux courriels ou sites web.

- Botnets : réseaux d’appareils infectés utilisés pour des attaques massives.

- Exploitation de failles 0-day : utilisation de vulnérabilités non corrigées.

Qu’il s’agisse d’attaques directes ou indirectes, les menaces évoluent constamment, combinant souvent plusieurs techniques pour maximiser leur efficacité.

Les cyberattaques peuvent cibler n’importe quel élément du maillage du cyberespace:

- utilisateur

- appareil émetteur récepteur

- communication (message, fichier, site internet)

- stockage de données (serveur ou périphérique)

Il est donc nécessaire de mettre en place des protections adéquates à tous ces niveaux.

Mesures de protection contre les cyberattaques

Une stratégie de cybersécurité efficace repose sur des actions préventives et des réflexes rapides en cas d’attaque. L’objectif est de réduire la vulnérabilité des systèmes tout en limitant les impacts des incidents.

- Sauvegardes fréquentes : sauvegarder régulièrement ses données à différents endroits pour éviter les pertes définitives

- Authentification forte : combiner mot de passe et un second facteur (SMS, clé physique).

- Mise à jour des systèmes : corriger régulièrement les failles découvertes.

- Utilisation de réseaux sécurisés : éviter les réseaux WiFi publics ou non protégés.

- Séparation des usages et droit d’accès des comptes utilisateur

- Chiffrement des données: masquer les données et messages vulnérables

- Sensibiliser les utilisateurs : former sur les techniques de phishing ou les pièges courants.

La prévention est l’arme la plus efficace contre les cyberattaques. En instaurant de bonnes pratiques, les risques peuvent être réduits de manière significative.

Le principe d’authentification

Le principe d’authentification permet de s’assurer de l’identité d’une personne.

- connaissance: mot de passe, question secrète,

- possession: clé, badge, téléphone

- Être: biométrie

Une authentification forte comprend au moins deux types d’authentification (ex: mot de passe + SMS reçu sur le téléphone)

Les types d’authentification, dont le plus courant est le mot de passe, doivent être difficile à trouver ou tromper.

- long et imprédictible (majuscule, minuscules, chiffres et caractères spéciaux)

- ne pas noter les mot de passe sur un papier ou dans un fichier

- ne pas permettre au navigateur ou logiciel de se souvenir du mot-de-passe

Avec le nombre grandissant de compte à créer pour se souvenir des mot de passe

- point d’authentification unique permet de centraliser les systèmes d’authentification de plusieurs services (ex: Gmail, Facebook)

- si le mot de passe de ce service est compromis, tous les services liés sont compromis également

- le service proposant un point d’authentification unique a accès aux données des autres services liés

- coffre-fort de mot de passe (Keepass)

Le principe de séparation

Afin de garantir une meilleur protection, il est important de séparer le matériel et son usage. Vous devez séparer l’usage professionnel et personnel d’un appareil pouvant contenir des informations sensibles (ordinateur, smartphone) et limiter son accès aux potentiels utilisateurs en fonction du besoin.

Il est important de ne pas prêter son matériel professionnel à des personnes même de confiance.

Il est possible de gérer des groupes d’accès à l’information

- droit d’accès

- droit de lecture

- droit d’écriture

- droit d’exécution

Créer des profils différents pour chaque utilisateur d’un appareil permet de limiter les accès et d’éviter de contaminer les autres compte en cas d’attaque.

- compte administrateur pour installer des logiciels ou créer des comptes utilisateur ou gérer les données de l’ordinateur

- compte utilisateur pour l’utilisation quotidienne (navigation web,etc.)

- compte invité pour l’utilisation sans conservation de données

Pour la création de compte pour différent service sur internet, il est conseillé d’utiliser des comptes et des mot de passe différents.

Cryptologie

Dans un contexte numérique, protéger les données en transit et au repos est essentiel. La cryptologie, qui regroupe la cryptographie et la cryptanalyse, assure cette protection en chiffrant les informations sensibles. Afin de protéger ses communication, il est préférable d’utiliser des protocoles de communication internet sécurisée (internet:HTTPS, mail: IMAPS, SMTPS)

la cryptographie permet de chiffrer avant l’écriture et déchiffrer à la lecture une donnée à l’aide d’une clé de chiffrement. Une personne possédant la clé pourra lire le message clair tandis qu’un intercepteur n’aura accès qu’au message chiffré. Le décryptage permet de lire un message chiffré lorsqu’on ne connais pas la clé.

- confidentialité

- intégrité

- authenticité

- non-répudiation

- cryptanalyse

Sur internet, le certificat électronique contient les informations d’identification du correspondant

Vous pouvez également chiffrer vos données sur vos appareils et périphériques ou utiliser des solutions de messageries utilisant le chiffrement.

Sécuriser la navigation Internet

La navigation web est une porte d’entrée majeure pour les cyberattaques. Les pirates exploitent les failles des navigateurs, diffusent des fichiers malveillants ou redirigent vers des sites frauduleux.

- Mettre à jour régulièrement le navigateur : chaque mise à jour corrige des failles de sécurité.

- Configurer le navigateur : connaître le navigateur, activer la navigation privée, effacer régulièrement les cookies et l’historique, limiter le pistage des publicités.

- Privilégier les sites sécurisés (HTTPS) : ces sites utilisent un chiffrement pour protéger vos données.

- Éviter les extensions douteuses : installer uniquement des extensions fiables et limiter leur activation à certains sites.

- Vérifier les URL des sites : repérer les fautes d’orthographe ou noms de domaine inhabituels pour éviter les faux sites.

- Désactiver la saisie automatique des données sensibles : ne laissez pas le navigateur enregistrer vos mots de passe ou coordonnées bancaires.

- Désactiver l’exécution automatique des fichiers : notamment pour les fichiers provenant de périphériques amovibles ou téléchargés.

- Télécharger depuis des sources officielles : privilégier les sites des éditeurs pour les logiciels ou contenus.

- Ne pas cliquer sur les publicités ou messages d’alerte

- Éviter d’ouvrir des fichiers aux extensions suspectes : comme les .exe, .zip ou même les .pdf d’origine douteuse.

- Installer un antivirus à jour : il détectera et bloquera les fichiers potentiellement dangereux.

N.B.: les formats de fichiers complexe, comme les .exe ou les pdf, peuvent potentiellement contenir du code interprétable (publicité indésirable ou code malveillant). Il est facile de modifier l’extension d’un fichier pour vous inciter à l’ouvrir

Protéger la messagerie électronique

Les courriels sont un vecteur classique d’attaques par hameçonnage ou diffusion de logiciels malveillants.

- usurpation d’identité de l’expéditeur

- liens hypertextes ou pièces-jointes malveillantes

se prémunir des menaces

- Créer un mot de passe robuste pour la messagerie : utilisez une authentification forte si disponible.

- Vérifier les adresses d’expéditeur et “répondre à” : elles peuvent différer en cas de tentative de phishing.

- Analyser l’orthographe et le contenu du courriel : un courriel mal écrit ou générique est souvent suspect.

- Examiner les URL avant de cliquer : passez la souris dessus pour afficher l’adresse réelle.

- Privilégier le chiffrement bout en bout : pour garantir la confidentialité des messages.

- Ne jamais ouvrir de pièces jointes non sollicitées : surtout si elles proviennent d’expéditeurs inconnus.

Sécuriser le poste de travail

Un poste de travail vulnérable peut devenir une passerelle pour les cyberattaques.

- Maintenir le système d’exploitation et les logiciels à jour : appliquez les correctifs de sécurité dès leur publication.

- Limiter le nombre de logiciels installés : chaque logiciel représente une nouvelle potentielle faille et un vecteur d’attaque.

- Vérifier les autorisations des logiciels : certains peuvent demander des accès excessifs ou inutiles (la géolocalisation donne accès au WiFi)

- Activer un pare-feu : il bloque les connexions réseau non autorisées.

- Configurer un compte utilisateur séparé pour chaque personne : limiter les droits administratifs au strict nécessaire.

- Chiffrer les données sensibles : pour protéger les informations en cas de vol

- Activer le verrouillage automatique et limiter le nombre de tentative de connexions erroné avant blocage totale

- Configurer votre système de manière avancé et vérifier les réglages par défaut

Les périphériques amovibles tels que les clés USB ou les disques durs externes peuvent transporter des logiciels malveillants (ex: une clé USB peut se comporter comme un clavier ou exécuter un programme).

- N’utiliser que des périphériques provenant de sources fiables : ne branchez pas une clé USB inconnue ou de smartphone.

- Chiffrer les données stockées : en cas de perte, le contenu reste inaccessible.

- Désactiver l’exécution automatique : empêcher les programmes de se lancer dès la connexion.

- Supprimer les données en toute sécurité : utiliser des outils spécialisés pour éviter la rémanence des données.

- Séparer les usages : affecter des périphériques spécifiques à des activités sensibles pour réduire les risques de contamination croisée.

Il est important de protéger votre matériel mais il est également essentiel d’assurer la disponibilité de vos données. Réalisez des sauvegardes régulières

- droit sur les sauvegardes

- mot de passe sur les sauvegardes

- fréquence des sauvegarde

- utilisation de périphériques différents et de durée de vie adaptée

Réagir en cas de cyberattaque

Un incident peut survenir malgré les mesures préventives. Adopter les bons réflexes peut limiter les dégâts.

Lorsqu’une cyberattaque est détectée, il est impératif de réagir immédiatement pour limiter son impact.

- Déconnecter l’appareil infecté du réseau : empêcher l’attaque de se propager à d’autres appareils.

- Couper le modem ou routeur pour isoler l’infrastructure.

- Contacter les autorités compétentes ou le service informatique interne pour une prise en charge rapide.

La rapidité et la précision de la réponse à une cyberattaque peuvent grandement limiter ses conséquences.

Une fois une attaque constatée ou suspectée, il est primordiale signaler les sites ou courriels malveillants

Dénoncer les acteurs malveillants contribue à protéger les autres utilisateurs et facilite la neutralisation des menaces.

- Rapporter les courriels frauduleux :

- La plupart des services de messagerie disposent d’un bouton « Signaler comme phishing » ou « Signaler comme spam ».

- Envoyer une copie à des plateformes comme Signal Spam en France.

- Signaler les sites web malveillants :

- Informer les moteurs de recherche (Google dispose d’un formulaire pour signaler des sites dangereux).

- Communiquer l’URL suspecte aux autorités nationales compétentes (ex. : le site cybermalveillance.gouv.fr en France).

- Informer les éditeurs concernés : par exemple, signaler à une banque un faux site se faisant passer pour elle.

- Prévenir les contacts personnels : alertez les personnes susceptibles d’avoir reçu un courriel ou lien frauduleux provenant de votre compte.

Dénoncer les courriels ou sites malveillants permet de freiner leur propagation et d’aider les autorités à lutter contre les cybercriminels. Votre vigilance peut éviter que d’autres ne tombent dans le piège.

Rappels des sites pour signaler

- signal spam : pour dénoncer des mails frauduleux

- https://signal.conso.gouv.fr : pour signaler des pratiques commerciales douteuses en France

- europe-consommateurs.eu : pour signaler des pratique commerciale douteuse en Union Européenne

- econsumer.gov : pour signaler des pratiques commerciales douteuses hors Union Européenne